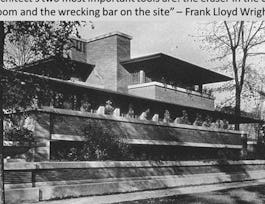

The design step in developing software has some unique characteristics. First of all, it’s the only step where drawing pictures of things is the norm. Why is that? What do pictures do that other representations cannot do? Pictures have varying levels of detail; pictures have context. Pictures…paint a picture. Why are these things important? In this course, too, we begin looking at other disciplines (building architecture is a favorite one) for lessons on design.

Software Design Threats and Mitigations

This course is part of Secure Software Design Specialization

Taught in English

Some content may not be translated

Instructor: Albert Glock

5,460 already enrolled

Included with

Course

(88 reviews)

Details to know

Add to your LinkedIn profile

14 quizzes

Course

(88 reviews)

See how employees at top companies are mastering in-demand skills

Build your subject-matter expertise

- Learn new concepts from industry experts

- Gain a foundational understanding of a subject or tool

- Develop job-relevant skills with hands-on projects

- Earn a shareable career certificate

Earn a career certificate

Add this credential to your LinkedIn profile, resume, or CV

Share it on social media and in your performance review

There are 8 modules in this course

How to use the CVE and CWE on-line databases to assess threats and mitigations

What's included

4 videos5 readings2 quizzes2 discussion prompts

Specific things you can do to create a better design.

What's included

2 videos2 readings1 quiz1 discussion prompt

Security must be built in to a project, not added on.

What's included

2 videos1 quiz1 discussion prompt

The consequences of a bad design can haunt you forever.

What's included

1 video1 reading1 quiz1 discussion prompt

A detailed look at the first two sentences of the abstract of Nakamoto's 2009 paper announcing Bitcoin.

What's included

2 videos2 readings1 quiz1 discussion prompt

Continuing with the abstract of Nakamoto's Bitcoin paper. More details on how it works and how security is integrated into it.

What's included

2 videos2 readings1 quiz1 discussion prompt

A look into the specifics of two common exploitation techniques--buffer overflow and SQL injections. Even though they're "old", these exploits are still used today!

What's included

3 videos3 readings2 quizzes2 discussion prompts

A comprehensive course assessment comprising of 5 quizzes. Each assessment contains a randomized set of questions from different modules of the course.

What's included

5 quizzes

Instructor

Offered by

Recommended if you're interested in Software Development

University of Colorado System

University of Minnesota

University of Colorado System

Board Infinity

Why people choose Coursera for their career

Learner reviews

Showing 3 of 88

88 reviews

- 5 stars

77.27%

- 4 stars

14.77%

- 3 stars

6.81%

- 2 stars

0%

- 1 star

1.13%

New to Software Development? Start here.

Open new doors with Coursera Plus

Unlimited access to 7,000+ world-class courses, hands-on projects, and job-ready certificate programs - all included in your subscription

Advance your career with an online degree

Earn a degree from world-class universities - 100% online

Join over 3,400 global companies that choose Coursera for Business

Upskill your employees to excel in the digital economy

Frequently asked questions

Access to lectures and assignments depends on your type of enrollment. If you take a course in audit mode, you will be able to see most course materials for free. To access graded assignments and to earn a Certificate, you will need to purchase the Certificate experience, during or after your audit. If you don't see the audit option:

The course may not offer an audit option. You can try a Free Trial instead, or apply for Financial Aid.

The course may offer 'Full Course, No Certificate' instead. This option lets you see all course materials, submit required assessments, and get a final grade. This also means that you will not be able to purchase a Certificate experience.

When you enroll in the course, you get access to all of the courses in the Specialization, and you earn a certificate when you complete the work. Your electronic Certificate will be added to your Accomplishments page - from there, you can print your Certificate or add it to your LinkedIn profile. If you only want to read and view the course content, you can audit the course for free.

If you subscribed, you get a 7-day free trial during which you can cancel at no penalty. After that, we don’t give refunds, but you can cancel your subscription at any time. See our full refund policy.